Industrie 4.0 : sécurisez vos réseaux face aux cybermenaces

L’interconnexion croissante des systèmes industriels transforme progressivement la gestion de la production. Vos automates, vos SCADA et vos réseaux industriels communiquent désormais avec les systèmes informatiques de gestion, créant des opportunités d’optimisation mais aussi de nouvelles vulnérabilités. La cybersécurité devient une composante essentielle de votre stratégie d’automatisation, au même titre que la fiabilité ou la performance de vos équipements.

Les nouvelles vulnérabilités des systèmes industriels

L’ouverture des réseaux industriels vers l’extérieur modifie fondamentalement votre périmètre de sécurité. Historiquement isolés, vos systèmes d’automatisation fonctionnaient dans un environnement cloisonné où la sécurité physique suffisait. Aujourd’hui, la connexion des automates au réseau d’entreprise, l’accès distant pour la maintenance et l’intégration de l’IoT industriel multiplient les points d’entrée potentiels.

Vous constatez sur le terrain que les protocoles industriels traditionnels comme Modbus TCP ou Profinet n’intègrent pas nativement de mécanismes de chiffrement ou d’authentification forte. Ces protocoles ont été conçus pour la performance et la simplicité dans des environnements fermés. Leur exposition directe à Internet ou à des réseaux non sécurisés représente un risque mesurable.

Les attaques par ransomware touchent maintenant les installations industrielles avec des impacts sur la production. Les intrusions peuvent également viser le vol de données techniques ou la manipulation discrète de paramètres de fabrication. Les conséquences dépassent la simple perte de données : arrêts de production, dégradation de la qualité ou incidents de sécurité physique deviennent envisageables.

Comprendre les vecteurs d'attaque spécifiques

Les cyberattaques industrielles exploitent plusieurs failles caractéristiques de vos installations. Les accès distants pour la télémaintenance constituent un premier vecteur : une connexion VPN mal configurée ou un mot de passe faible sur une interface web d’automate suffisent à compromettre votre système. Vous rencontrez également des risques lors des mises à jour de firmware, particulièrement si elles s’effectuent sans vérification d’intégrité.

Les supports amovibles représentent un vecteur classique mais toujours d’actualité. Une clé USB infectée utilisée pour transférer un programme d’automate peut introduire un malware dans votre réseau industriel. Les équipements de terrain comme les capteurs intelligents ou les variateurs de vitesse connectés élargissent également la surface d’attaque, surtout lorsqu’ils conservent leurs mots de passe d’usine.

L’ingénierie sociale cible vos équipes techniques. Un email de phishing visant un technicien de maintenance peut donner accès aux identifiants de supervision. Ces attaques exploitent la confiance et les habitudes de travail plutôt que des failles purement techniques.

Mettre en place une architecture réseau segmentée

La segmentation de votre réseau industriel constitue la première mesure de protection efficace. Vous devez séparer physiquement ou logiquement votre réseau d’automatisation de votre réseau informatique d’entreprise. Cette approche crée des zones de sécurité distinctes avec des niveaux de confiance différenciés.

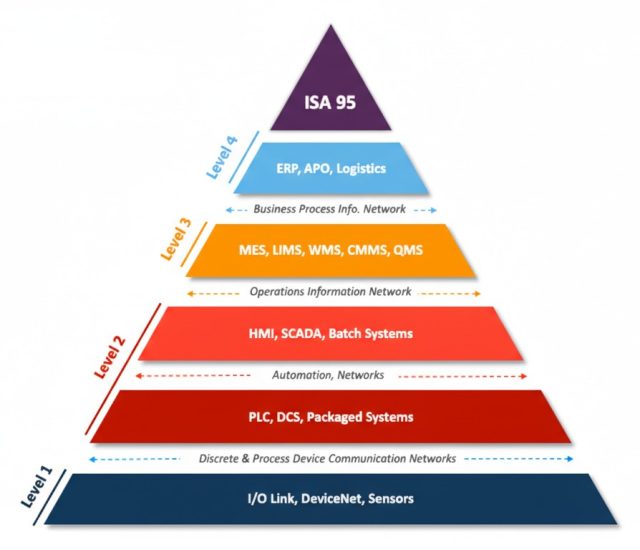

ISA-95 (© vrautomation.fr)

Le modèle de référence ISA-95 définit des niveaux hiérarchiques dans l’architecture industrielle. Vous pouvez l’appliquer en créant des zones : niveau terrain avec vos capteurs et actionneurs, niveau contrôle avec vos automates programmables, niveau supervision avec vos SCADA, et niveau gestion. Des firewalls industriels entre ces zones filtrent les flux et limitent les communications au strict nécessaire.

Les pare-feu dédiés aux environnements industriels comme ceux de Fortinet, Zyxel ou Stormshield intègrent l’inspection approfondie des protocoles Modbus, Profinet ou EtherNet/IP. Ils détectent les anomalies dans les trames de communication et bloquent les commandes illégitimes. Leur configuration demande une connaissance précise de vos flux légitimes pour éviter de bloquer des communications opérationnelles.

Sécuriser les accès distants et les communications

Vos accès de télémaintenance nécessitent une protection renforcée. L’implémentation d’un VPN industriel avec authentification forte constitue le minimum requis. Les solutions actuelles proposent l’authentification à deux facteurs et la gestion granulaire des droits d’accès. Vous pouvez ainsi limiter l’accès d’un prestataire externe à une machine spécifique pendant une plage horaire définie.

Les passerelles industrielles sécurisées comme les RUT de Teltonika ou les ewon Cosy créent des tunnels chiffrés pour la maintenance à distance. Elles s’installent facilement sur votre réseau existant et gèrent l’authentification sans modifier la configuration de vos automates. Le débit reste suffisant pour la programmation d’automates ou la supervision distante, avec une latence généralement inférieure à 100 ms.f

Le chiffrement des communications internes progresse avec les nouvelles versions de protocoles industriels. OPC UA intègre nativement le chiffrement et l’authentification par certificats. La migration vers ces versions sécurisées demande une planification car elle implique parfois le remplacement d’équipements anciens.

Gérer les mises à jour et les correctifs de sécurité

La gestion des mises à jour dans l’environnement industriel se heurte à la contrainte de disponibilité. Vous ne pouvez pas arrêter une ligne de production chaque semaine pour installer un patch. Cette réalité impose une approche spécifique : vous devez identifier les vulnérabilités critiques, évaluer leur exploitabilité dans votre contexte et planifier les interventions lors des arrêts programmés.

Contactez nos experts pour implémenter le cloisonnement de vos systèmes OT.

Les éditeurs d’automates publient régulièrement des bulletins de sécurité. Des fabricants comme Siemens, Schneider Electric, Rockwell Automation ou ABB par exemple maintiennent des bases de données de vulnérabilités et proposent des correctifs. Votre processus doit inclure la surveillance de ces publications, le test des mises à jour en environnement hors production et leur déploiement progressif.

Les équipements en fin de vie posent un défi particulier. Un automate vieux de quinze ans ne recevra plus de correctifs de sécurité mais reste parfaitement fonctionnel. Vous devez alors compenser par des mesures de protection périmétrique : isolation réseau stricte, surveillance accrue et limitation des accès.

Surveiller et détecter les comportements anormaux

La supervision de la sécurité industrielle complète vos dispositifs de protection. Les systèmes IDS/IPS industriels analysent le trafic réseau pour détecter des schémas d’attaque ou des comportements inhabituels. Ils apprennent le fonctionnement normal de votre installation et alertent sur les déviations.

Vous pouvez surveiller des indicateurs simples mais révélateurs : connexions à des heures inhabituelles, modifications de programmes automates en dehors des périodes de maintenance, tentatives d’accès échouées répétées ou communications vers des adresses IP inconnues. Ces événements méritent une investigation même s’ils ne déclenchent pas immédiatement un arrêt.

Les journaux d’événements de vos automates et de vos SCADA contiennent des informations précieuses. Leur centralisation dans un système SIEM industriel permet la corrélation d’incidents et la détection de campagnes d’attaque progressives. Cette approche demande des ressources pour l’analyse mais offre une visibilité globale sur la sécurité de votre installation.

Former les équipes et établir des procédures

La dimension humaine reste déterminante dans votre stratégie de cybersécurité. Vos techniciens de maintenance, vos automaticiens et vos opérateurs constituent la première ligne de défense. Leur formation doit couvrir les risques spécifiques, les bonnes pratiques et les procédures de signalement d’incidents.

Vous devez établir des règles claires : gestion des mots de passe avec changement périodique et complexité suffisante, validation des supports amovibles avant utilisation, vérification de l’identité des interlocuteurs avant de donner des accès distants. Ces procédures paraissent contraignantes mais deviennent rapidement des habitudes.

La gestion des accès fournisseurs mérite une attention particulière. Vous créez un compte temporaire avec des droits limités pour chaque intervention, vous surveillez la session et vous désactivez l’accès immédiatement après. Cette rigueur évite qu’un compte oublié ne serve de porte dérobée des mois après l’intervention.

Planifier la réponse aux incidents

Malgré toutes les précautions, un incident de sécurité peut survenir. Votre préparation détermine l’ampleur des conséquences. Vous devez documenter une procédure de réponse : qui alerter, comment isoler le système compromis, quelles sauvegardes restaurer et comment reprendre la production.

Les sauvegardes régulières de vos programmes automates et de vos configurations réseau permettent une restauration rapide. Vous les stockez hors ligne sur un support déconnecté pour éviter qu’un ransomware ne les chiffre également. La fréquence de sauvegarde dépend de votre criticité : quotidienne pour les installations stratégiques, hebdomadaire pour d’autres.

Les exercices de simulation testent votre capacité de réaction. Vous pouvez organiser périodiquement un scénario d’attaque fictif pour vérifier que les procédures sont comprises et applicables. Ces exercices révèlent souvent des lacunes dans la documentation ou des délais d’intervention trop optimistes.

Conclusion

La sécurisation de vos systèmes industriels demande une approche méthodique combinant protection technique, surveillance active et préparation humaine. L’architecture réseau segmentée, les accès distants sécurisés et la gestion rigoureuse des mises à jour forment le socle de votre défense. La formation continue de vos équipes et l’établissement de procédures claires complètent ce dispositif.

La cybersécurité industrielle s’intègre progressivement dans vos projets d’automatisation dès la phase de conception. Cette évolution nécessite un investissement initial mais protège votre outil de production et préserve votre activité face à des menaces réelles. Vous pouvez commencer par des mesures simples comme la segmentation réseau et la sécurisation des accès distants, puis enrichir progressivement votre dispositif selon vos besoins spécifiques et votre niveau de criticité.